Postfix や Dovecot がSNI対応したので、自分の好きなメールサーバー名でメール設定ができるようにしてみた。

目的

現在 mail.example.net のホスト名をメール設定に使っている環境で、mail.example.com, smtp.example.com, pop.example.com, imap.example.com 等の異なるドメイン名のホスト名を複数追加してメール設定に使えるようにしたい。

Postfix や Dovecot がSNI対応したので、自分の好きなメールサーバー名でメール設定ができるようにしてみた。

現在 mail.example.net のホスト名をメール設定に使っている環境で、mail.example.com, smtp.example.com, pop.example.com, imap.example.com 等の異なるドメイン名のホスト名を複数追加してメール設定に使えるようにしたい。

つい先日リモートサイトにアクセスしていて、そこのルーターの設定を変更していました。そして変更結果を反映させるためにルーターが再起動を始めたと同時に接続が切れました。そこは動的IPアドレスなサイトなのでIPアドレスが変わったためです。それですぐにDDNSがIPアドレスをアップデートしてくれてまたつながるはずなのにつながらないのです。で、調べてみるとDDNSサーバー側でPHPがエラーを吐いていました。そういえば今まで延ばしに延ばしていたPHP5からPHP7へのアップグレードを先月に行ったのをやっと思い出しました。そしてPHP7からはMySQL関数がサポートされなくなっていたのに今まで気が付いていなかったというお粗末な顛末でした。最近はルーターを再起動させるとかしないとIPアドレスは全然変わってくれないので全くぬかっていました。とほほ。

最近、Swapが足りないエラーが出てサーバーが落ちてしまうことが結構あります。

その時の /var/log/messages には最初はこんな風にある時を境にSwap足りないというメッセージを延々と出し始め、

Oct 1 01:49:53 xxxxxxx kernel: swap_pager_getswapspace(12): failed Oct 1 01:49:53 xxxxxxx kernel: swap_pager_getswapspace(12): failed Oct 1 01:49:53 xxxxxxx kernel: swap_pager_getswapspace(16): failed Oct 1 01:49:53 xxxxxxx kernel: swap_pager_getswapspace(12): failed

そしてそのうち色々なデーモンを殺し始め

Oct 1 02:16:50 xxxxxxx kernel: swap_pager_getswapspace(4): failed Oct 1 02:19:44 xxxxxxx kernel: pid 42921 (mysqld), uid 88, was killed: out of swap space Oct 1 02:20:33 xxxxxxx kernel: pid 742 (clamd), uid 106, was killed: out of swap space

サーバーが落ちます。

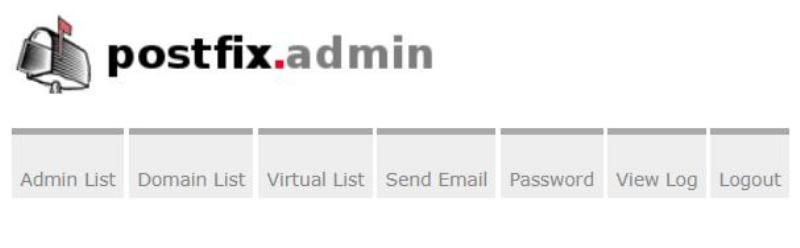

とある事情で、あるドメイン名の全部のユーザーのメールの送信のためだけのsmtpサーバーが必要になって、すでに稼働しているposftfix adminのvirtual domain環境にそのドメイン名を追加登録して全ユーザーの登録をしてssl/smtp-auth なsmtpとして使った時のお話。